EMOTETは流行しては沈静化してまた流行して・・etcを繰り返す言わばネット版インフルエンザです。

PC内からアドレス帳を始めとする様々な情報を盗みだし、送信元者の信頼性を悪用し関係組織、取引先相手などに更なるウィルスを送信し拡散する動きをします。

次の感染の波に備えて万が一の場合の対応について備忘録で記します。

【駆除方法】

フリーの検知・駆除ツールがあります。

https://github.com/JPCERTCC/EmoCheck/releases

64ビット、32ビットと2種類ありますが、どちらか分からない方は[***.x86.exe]を選べば大丈夫!

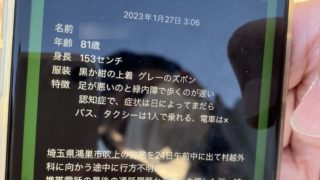

ダウンロードしたファイルを実行すると次のような画面が表示され、感染の有無および感染時の駆除結果を表示する。

表示されている画面は、何かキーを押せば消えます。ひとまずCheckと駆除についてはここまで。

【EMOTETの駆除によって得られる結果】

駆除以降のデータ窃取の阻止

※一度外部へ送信されたデータは、回収不可能なため、

emotetを駆除しても、なりすましメールは完全には止められません。

【駆除後の対策】

・同一ネットワーク内の全PCの感染確認・被害確認。

・予防策としてカード情報等、PCに保存していたパスワード情報+メールパスワードの変更

・取引先を含めた関係各所へ通達文にて注意勧告を促す(←ここが大事)

例文参考サイト:Hatena Blog

https://piyolog.hatenadiary.jp/entry/2019/11/26/054443

【防御策-未感染のPC-】

未感染のPCは次の設定で被害を回避可能

1、Officeマクロ機能の無効化

2、WindowsPowerShellの無効化

3、セキュリティソフトでガード

参考サイト:JPCERT コーディネーションセンター

https://www.jpcert.or.jp/at/2019/at190044.html

【防御策-インフラ環境-】

・感染が確認されているのは現在のところWindowsOSのみ。MacOSやLinux系OSは感染しません。

・厳格なセキュリティ管理下のもとメール・ファイルともにServer運用にします。

(ウィルスに感染するとローカルディスクからスキャンするので、データをローカルに保存せずにネットワーク先のServerに保管しておけば窃取されるまでに時間的猶予できる:官公庁系はすべてこの運用のはず)

コメント